Сохранение анонимности в глобальной сети является непростой задачей. Сегодняшний интернет основан на рекламе и системах наблюдения, которые хотят, чтобы вы постоянно были на виду. Будь то национальная безопасность или желание продать вам смартфон, правительства и компании хотят знать о вас всё что можно. Непросто сбить их со следа.

Сохранение анонимности в глобальной сети является непростой задачей. Сегодняшний интернет основан на рекламе и системах наблюдения, которые хотят, чтобы вы постоянно были на виду. Будь то национальная безопасность или желание продать вам смартфон, правительства и компании хотят знать о вас всё что можно. Непросто сбить их со следа.

Сохранить анонимность в сети можно, но со временем это всё труднее. Никакие меры нельзя назвать идеальными. И всё же, можно затруднить слежку за вами.

Анонимность имеет свои преимущества. Невозможность узнать вас и отследить ваши следы даёт определённую свободу. Правда, ради этой свободы придётся кое-чем пожертвовать. Многие удобства современного интернета основаны на составлении профилей пользователей, отслеживании и анализе поведения.

С учётом этого мы опишем шаги, которые можно предпринять, и инструменты для обеспечения анонимности в интернете.

Tor

Список инструментов для обеспечения анонимности не будет полным без сети Tor. Эта сеть состоит из узлов добровольцев по всему миру и является синонимом анонимности. Слово Tor является сокращением от The Onion Router. Сеть позволяет зашифровать ваш трафик и каждый раз при подключении к веб-серверу направлять этот трафик через случайным образом выбранные узлы, прежде чем он достигнет точки назначения.

Существуют десятки способов использовать Tor на разных устройствах. Самым популярным является Tor Browser. Нужно установить основанное на Firefox приложение на компьютер на Windows или Mac, чтобы выходить в сеть анонимно. На Android попробуйте Orbot. На платформе iOS официальная поддержка Tor отсутствует, но браузер Onion Browser кажется приличным вариантом.

У Tor есть несколько недостатков, в первую очередь низкая скорость доступа. Этот вариант не годится для просмотра видео или скачивания торрентов. Можно бродить по сайтам в интернете, на этом возможности Tor кончаются. Ресурсов добровольцев не хватает для более быстрого доступа.

Во-вторых, хотя ваш интернет-трафик будет зашифрован и отследить его нельзя, провайдер сможет понять, что вы используете Tor. Это может вызвать его подозрения, поскольку Tor часто используется для преступной деятельности. Провайдер может сократить вашу скорость доступа в интернет, послать предупреждение, сообщить о вас властям, даже если вы не делали ничего плохого.

По этой причине вместе с Tor используйте инструменты обфускации вроде Obfsproxy, включайте VPN при работе с Tor или делайте то и другое одновременно. Obfsproxy представляет собой проект Tor, который заставляет зашифрованный трафик выглядеть как незашифрованный, чтобы не привлекать лишнего внимания. О VPN будет сказано ниже.

Наконец, есть слухи, что правительство США умеет анализировать трафик Tor, в результате чего произошло несколько арестов. Одним из арестованных был Dread Pirate Roberts с Silk Road. Слухи утверждают, что правительство отслеживает активность на нескольких узлах Tor. Конкретных доказательств нет.

Live OS

Браузер подходит для того, чтобы вас не отследили рекламодатели и для периодических визитов в DarkNet. Однако, если вам нужна полная анонимность, требуется ядерный вариант. Хотя никто не может отследить вашу активность в Tor Browser, наверняка у вас множество приложений работают в фоновом режиме. Это программы для работы с текстом, видеоплееры, различные менеджеры, которые отправляют данные в интернет. Предполагается, что власти используют незашифрованные отчёты об ошибках системы Windows для поиска людей. Windows 10 содержит большой объём отслеживающего программного обеспечения, всё это по умолчанию включено.

Вы можете отключить все эти настройки и удалить все свои приложения, но это непрактичное решение. Вместо этого лучше использовать живую операционную систему. Она устанавливается с флешки или DVD. Изменив несколько настроек в BIOS компьютера, вы можете запустить полностью независимую операционную систему с носителя.

Официальной живой операционной системой проекта Tor является Tails. Весь интернет-трафик, не только в браузере, проходит через сеть Tor. Система не оставляет следов на вашем компьютере и все мгновенные сообщения, электронные письма и файлы зашифрованы. С ней легко работать и здесь есть защита от дурака.

Если Tails вам по каким-то причинам не подходит, другим вариантом является Whonix. Это независимая живая операционная система. Там применяется виртуальная машина в вашей реальной операционной системе. Здесь есть все преимущества Tails, тоже используется сеть Tor, при этом невозможны утечки IP-адреса. Вот только вам потребуется достаточно мощный компьютер для запуска виртуальной машины и процесс настройки довольно сложный.

Среди других вариантов можно назвать Kali, Qubes и ZeusGuard. Поищите информацию о них, чтобы узнать больше.

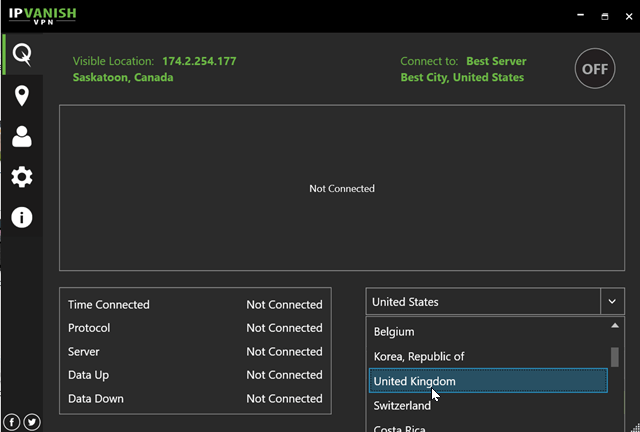

VPN без логов

Виртуальные частные сети зашифровывают весь трафик на устройстве и направляют через промежуточный сервер до нужной точки. Ваш реальный IP-адрес скрывается и сторонние наблюдатели, в том числе ваш провайдер, не могут вести мониторинг трафика.

Большинство провайдеров VPN используют на своих серверах общие IP-адреса. Десятки, сотни и даже тысячи людей получают одинаковый IP-адрес. В результате почти невозможно отследить активность конкретного человека среди такого большого количества людей.

VPN созданы для конфиденциальности, а не анонимности. Не стоит использовать исключительно VPN, если вы хотите по-настоящему спрятаться. Конфиденциальность и анонимность часто путают, но есть важное отличие. Анонимность означает, что никто не сможет идентифицировать вас. Конфиденциальность означает, что никто не может видеть, что вы делаете.

Использование VPN требует определённой степени доверия к провайдеру и его серверам. Мало какие провайдеры VPN обладают собственной инфраструктурой серверов. Ваш трафик зашифровывается на ваших жёстких дисках и остаётся зашифрованным до тех пор, пока не прибудет в место назначения. В течение короткого момента времени ваша активность видна провайдеру VPN.

По этой причине рекомендуется работать с провайдерами, которые не ведут логов. Это означает, что провайдер не сохраняет информацию о содержимом трафика пользователей. Если провайдер говорит правду насчёт отсутствия логов, это плюс.

В реальности не всё так просто. Некоторые провайдеры обещают отсутствие логов, но сохраняют кое-какие метаданные. В зависимости от того, насколько анонимным вы хотите быть, этот нюанс может быть важен. Метаданные не содержат информации о вашем трафике, но там могут быть сведения о том, когда вы пользовались VPN, как долго, сколько данных передали, даже ваш реальный IP-адрес. Всегда читайте политику конфиденциальности VPN-провайдера, чтобы получить информацию о таких деталях.

Даже немногочисленные VPN-провайдеры с реальным отсутствием логов требуют доверия со стороны клиентов. Мы никак не можем проверить, говорит провайдер правду или нет, и как он будет реагировать на запрос данных со стороны правительственных органов. Для обеспечения максимального уровня анонимности используйте VPN одновременно с Tor. Избегайте VPN на территории США и Европы, где законы о сохранении пользовательских данных и правительственные спецслужбы могут подвергнуть вашу анонимность риску.

Используйте Tor Browser вместе с VPN, что вдвое усложнит отслеживание. VPN можно настроить вручную в живых операционных системах вроде Tails.

DNS без логов

Когда вы вводите в адресную строку браузера URL, запрос отправляется на сервер DNS, чтобы найти IP-адрес, который соответствует указанному URL. Даже при использовании прокси вроде VPN эти запросы DNS могут отправляться за пределами зашифрованного туннеля на сервер по умолчанию. По умолчанию запросы DNS обычно идут и записываются на ближайший сервер вашего провайдера.

Если это случается во время работы с VPN, это называется утечка DNS. Многие провайдеры VPN предлагают защиту от утечек DNS, при которой весь интернет-трафик, включая запросы DNS, проходит через VPN. Эти провайдеры обычно работают с собственными серверами DNS, где не записывается, какие сайты вы посещаете, если обещается не вести логов.

Даже если VPN рекламирует защиту от утечек DNS, это утверждение может относиться только к утечкам IPv4. Запросы IPv6 DNS по-прежнему могут передаваться в сети по умолчанию и их видят веб-серверы и провайдеры. Было бы хорошо, если бы всё больше провайдеров VPN использовали серверы IPv6 DNS, но пока лучшим решением является отключение IPv6 в настройках интернета на вашем устройстве. Вот инструмент для проверки утечек IPv6 и IPv4 DNS.

Если у вашего VPN-провайдера нет защиты от утечек DNS или если вы вообще не пользуетесь DNS, попробуйте выбрать публичный сервис DNS без ведения логов. Можете поменять настройки DNS на устройстве, чтобы запросы не проходили через сервер вашего провайдера. Рекомендуются серверы DNS.WATCH или OpenNIC.

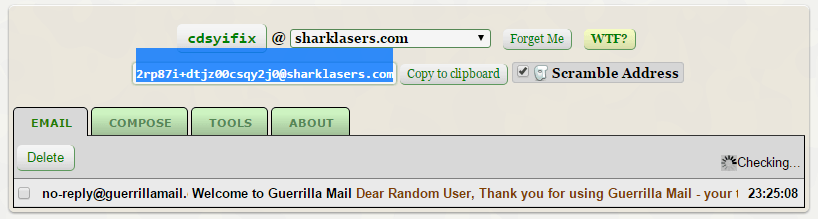

Временная электронная почта

Чтобы оставаться анонимным, нельзя входить в ваши существующие учётные записи. Между тем, многие веб-сайты и приложения требуют входа в аккаунт. В таком случае могут пригодиться временные адреса электронной почты.

Несколько сервисов предлагают бесплатные фальшивые и временные адреса электронной почты. Без регистрации и сообщений рекомендуется пользоваться Guerilla Mail. Здесь есть менеджер паролей, чтобы запоминать связанные с этими аккаунтами пароли.

Для более долгосрочных неотслеживаемых почтовых адресов лучшим вариантом может считаться ProtonMail. Это сервис со сквозным шифрованием с открытым исходным кодом, используются приложения для веба и мобильных устройств без раскрытия секретных данных. К сожалению, новые пользователи должны получить приглашение, поскольку возможности сервера ограничены. ProtonMail работает на основе пожертвований, более того, он заблокирован в РФ.

Если вы не хотите ждать приглашения, альтернативой является Zmail. Тут можно отправлять письма с фейковых адресов.

Никогда не используйте свой настоящий электронный адрес, когда пытаетесь сохранить анонимность. Даже не читайте электронные письма и не заходите в аккаунт. Если вы хотите отправить зашифрованное письмо с временного адреса, нужно настроить новые ключи PGP или S/MIME.

Криптовалюты

Если вы хотите сделать анонимную покупку или пожертвовать деньги, криптовалюты лучше, чем кредитные карты или платёжные системы вроде PayPal. Что не означает, что вы просто должны открыть биткоин-кошелек на крупных биржах вроде Coinbase, и начать тратить деньги.

Существует заблуждение о том, что биткоин всегда анонимный. На самом деле природа блокчейна такова, что каждая транзакция отслеживается и подтверждается. Эти публично доступные записи можно проанализировать, привязав ваши кошельки и транзакции к вашей личности.

Проанализировав активность, которая видна в публичном блокчейне любому желающему, обозреватель может связать вашу личность со всеми вашими кошельками и историей транзакций. В результате биткоин может быть даже менее конфиденциальным, чем банковский счёт.

Чтобы обойти это, используйте кошельки, которые меняют адрес после каждой транзакции. Отследить их будет труднее. Используйте также сервисы смешивания биткоина, где ваши деньги кладутся в общий пул с деньгами других людей и перемешиваются, прежде чем платёж отправится получателю.

Самое сложное заключается в анонимной покупки биткоинов, поскольку для этого нужны реальные деньги. Приватные сделки и биржи типа peer-to-peer вроде LocalBitcoins обеспечат максимальную анонимность при получении криптовалюты.

Помните, что биткоин является не единственной криптовалютой, хотя и самой популярной. Существует множество других криптовалют, вроде Litecoin, DarkCoin, Dogecoin.

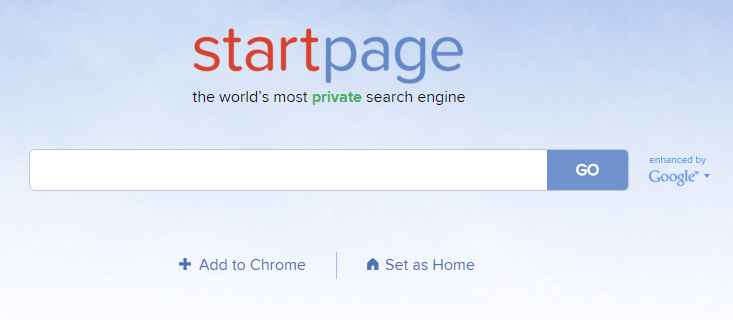

Поисковые системы

Google отслеживает каждый ваш поисковый запрос. Если вы пользуетесь Tor, это неважно, но всё же желательно найти другой вариант для поиска.

Например, DuckDuckGo. Это один из самых популярных поисковых сервисов, который не наблюдает за профилями пользователей. Его можно установить в качестве поисковой системы по умолчанию в вашем браузере.

DuckDuckGo представляет собой полностью независимый браузер, поэтому результаты будут не такие полноценные, как в Google. К счастью, можно получить результаты из Google без самой Google.

StartPage убирает идентифицирующую вас информацию и выполняет каждый поисковый запрос в Google вместо вас. Записей о пользовательской активности не ведётся. Все поисковые результаты отображаются со ссылкой на прокси под ними, позволяя перейти на любой сайт через прокси и сохранить при этом конфиденциальность.

Передача файлов

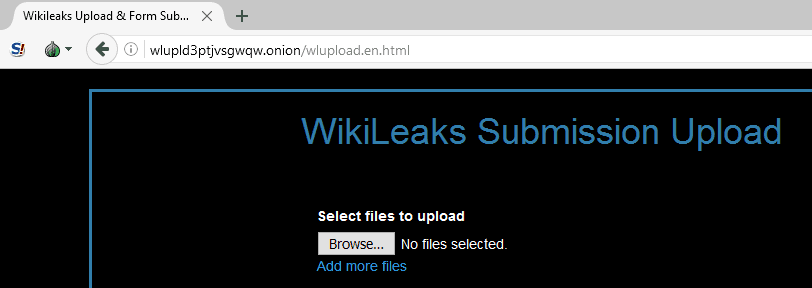

Бывает, что нужно отправить кому-то анонимно файл, слишком крупный для вложения в электронное письмо. Например, вы хотите опубликовать какие-то документы, но чтобы никто не знал, что это сделали вы. В таком случае выложить файлы в Dropbox будет недостаточно.

FileDropper является простым и удобным решением, где можно загружать до 5 Гб данных без регистрации. WeTransfer является ещё одним вариантом, который позволяет выкладывать до 2 Гб данных без регистрации. В таких сервисах можно выложить файлы и отправить ссылки на них.

Не забывайте заходить на эти сайты при помощи Tor и делиться ссылками при помощи временной электронной почты или других методов анонимности. Сайт может собирать информацию о посетителях, пусть даже регистрация не нужна.

Тщательно выбирайте расширения для браузера

Tor Browser мало поддерживается в расширениях браузеров, на что есть причина. Рекламодатели отслеживают пользователей всё более изощрённо. Одним из самых продвинутых методов слежки является фингерпринтинг. Собирая сведения о вашем веб-браузере, какие расширения установлены, какое устройство у вас, на каком языке и т.д., компании создают ваш профиль.

Это даже лучше, чем IP-адрес. Вы можете перезагрузить маршрутизатор или задействовать VPN и ваш IP-адрес изменится. При этом у вас останется прежний компьютер или мобильное устройство, прежний процессор и объём памяти, браузер и прочие определяющие характеристики.

Многие расширения помогают поддерживать конфиденциальность. Среди них можно назвать ABP, Disconnect, Privacy Badger, HTTPS Everywhere. Однако, они же вносят вклад в формирование профилей фингерпринтинга. Это одна из причин того, почему трудно сохранить анонимность в популярных браузерах вроде Firefox или Chrome.

Если вы хотите протестировать, как хорошо браузер защищает вас от слежки, откройте веб-сайт Panopticlick. Этот инструмент от Electronic Frontier Foundation (EFF) подробно показывает, как рекламное агентство может определить ваш браузер при помощи уникального отпечатка.

Кроме фингерпринтинга, расширения браузеров могут общаться с серверами незаметно для вас. Потенциально они могут записывать мета-данные, которые могут определить вас и вашу сетевую активность.

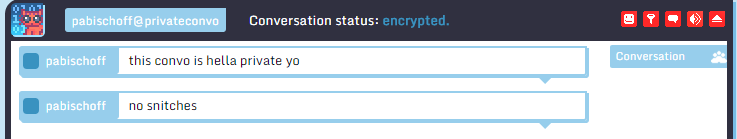

Зашифрованное общение

Кроме электронной почты вы можете захотеть спрятать следы отправки сообщений и звонков. Шифрование больше предназначается для конфиденциальности, чем для анонимности. Даже если сообщение зашифровано, можно определить отправителя и получателя. Впрочем, для достижения анонимности можно кое-что сделать.

Signal является самым популярным приложением для зашифрованных голосовых звонков на смартфонах. Также здесь есть мгновенный обмен сообщениями. Пользователи могут подтверждать идентичность своих контактов при помощи сравнения ключевых отпечатков.

Для зашифрованных текстовых и мультимедийных сообщений существует множество бесплатных и приватных опций. TorChat использует зашифрованные сообщения peer-to-peer в сети Tor. Здесь не нужна установка и запускать приложения можно с флешки. Среди альтернатив можно назвать Pidgin и CryptoCat.

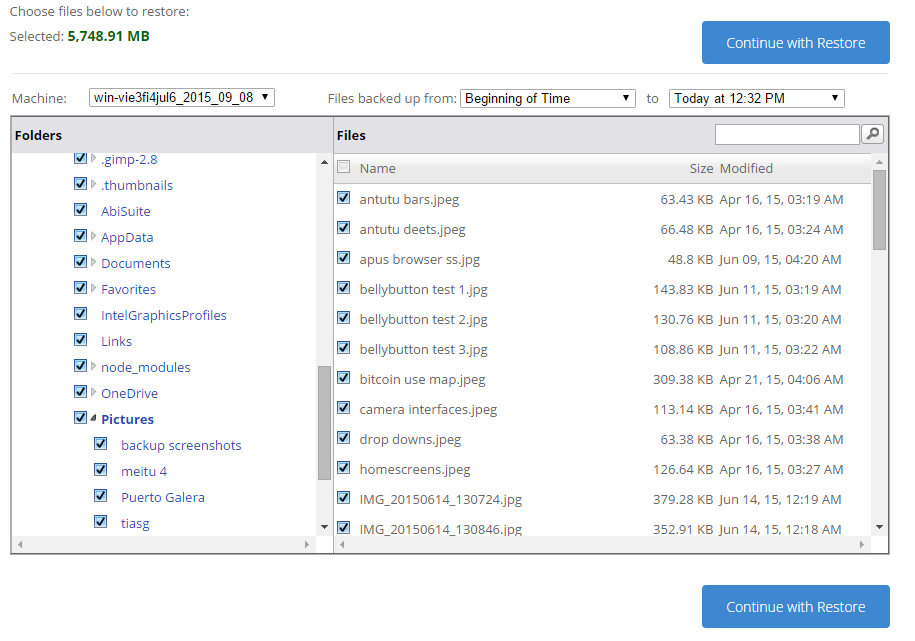

Зашифрованные резервные копии

Даже при сохранения анонимности нужно выполнять резервное копирование и хранить большие файлы. Иногда требуется давать к ним доступ другим людям. Держитесь подальше от Google Drive и Dropbox, поскольку здесь нет защиты конфиденциальности вроде шифрования и нет никакой анонимности.

Резервные копии лучше делать локально на зашифрованном внешнем жёстком диске. Crashplan предлагает бесплатную версию своей программы для этого.

Если вы хотите облачный сервис, нужен доверенный провайдер. Выбирайте сервис вида zero knowledge, который позволяет задавать собственные ключи шифрования. Это доступно в SpiderOak, iDrive, BackBlaze, Crashplan, что не позволит провайдеру расшифровать ваши файлы.

Если вы хотите работать с Google Drive, Dropbox или другими хранилищами без шифрования, можно сначала зашифровать файлы, прежде чем отправлять их в облако.

Безопасность веб-камеры

Известно, что веб-камеры можно активировать дистанционно и шпионить за пользователями. Марк Цукерберг и глава ФБР даже наклеивают на них изоленту.

Дистанционно активировать веб-камеры могут вредоносные приложения. Система защиты от вирусов в реальном времени и периодическое антивирусное сканирование помогут защититься от этого. Если у вашего ноутбука есть светодиодный индикатор, который загорается при активации камеры, убедитесь, что этот индикатор работает. Если вы не хотите заклеивать камеру изолентой, закрывайте ноутбук, когда не работаете с ним.

Обеспечение безопасности маршрутизатора Wi-Fi

Многие пользователи даже не думают о том, чтобы поменять настройки маршрутизатора после его покупки. Незащищённые маршрутизаторы могут стать целью злоумышленников. Можно перехватывать трафик, читать, вносить в него изменения. Если вы в чужой сети Wi-Fi, желательно использовать VPN.

Если вы хотите оставаться анонимным, важно изменить логин и пароль на вход в настройки маршрутизатора, обновлять прошивку, задать самый серьёзный уровень шифрования (обычно WPA2), ограничить входящий и исходящий трафик, отключить WPS, отключить неиспользуемые сервисы, проверить порт 32764, включить и читать логи, выходить из маршрутизатора после завершения работы.

iOS и Android не лучшим образом подходят для обеспечения анонимности

Если вы выбираете устройство на Android или iOS по критерию анонимности, используйте Android. Однако, даже здесь полная анонимность вам недоступна.

На смартфоне поддерживать анонимность намного тяжелее, чем на компьютере. Инструменты анонимности Tor не настолько развитые, чтобы хорошо работать на мобильных устройствах. Apple и Google тесно связаны с этими устройствами. Вы можете заходить на сайты onion при помощи приложения Orbot на Android, но этим ваши возможности и ограничены. Официальные браузеры Tor для iOS отсутствуют.

Отсутствуют живые операционные системы, с которыми могли бы работать смартфоны, как TAILS на компьютерах.

У смартфонов есть номера IMEI, MAC-адреса, уязвимости в операционной системе, которые невозможно закрыть и которые могут быть использованы для определения конкретного устройства при его выходе в интернет. Поскольку производители обычно вносят изменения в Android, сложно сказать, какие уязвимости есть в конкретных устройствах. Apple и Google могут отслеживать любое устройство на iOS и Android соответственно.

Приложения постоянно общаются с серверами в интернете, передавая данные туда-сюда. Эти данные позволяют отследить пользователей. Даже такая простая вещь, как программная клавиатура, может применяться для анализа активности. Камеры и микрофоны могут быть взломаны для шпионажа за пользователями. Когда устройство получает сигнал от сотовой вышки, определяется его местоположение. В общем, на Android и iOS происходит много такого, чего пользователи не могут контролировать.

Хотя попытка сделать смартфоны полностью анонимными кажется бессмысленной, можно сделать их значительно более конфиденциальными. На Android можно зашифровать устройство, iPhone зашифрованы по умолчанию. Использование VPN шифрует трафик, можно также задать последовательность самоуничтожения, если несколько раз неправильно ввести пароль или пин-код.

Наконец, компании вроде Silent Circle выпускают Android-смартфоны с прицелом на безопасность. Например, Blackphone полностью зашифрован и работает с несколькими виртуальными телефонами для разделения данных по категориям. Silent Circle предлагает сервис с подпиской для обеспечения конфиденциальности iPhone. Как уже говорилось выше, здесь обеспечивается конфиденциальность, а не анонимность. Содержимое смартфона будет защищено, но можно будет узнать, чей это смартфон.

Опасайтесь интернета вещей

Интернет вещей открывает новые возможности для хакеров и шпионажа. Многие производители устройств интернета вещей о безопасности думают в последнюю очередь. Простая запись о том, в какое время дня включается умный кондиционер, может дать подсказку о привычках его владельца. Критики предупреждали об опасности работы с устройствами вроде Amazon Echo, которые всегда слушают голосовые команды, даже когда выключены.

В зависимости от вашей сетевой активности это может быть угрозой для анонимности пользователя. Используйте устройства интернета вещей с осторожностью.

Создайте список необходимых мер

Ни один инструмент анонимности не является идеальным, даже Tor. Это не означает, что они неэффективные. Хотя богатые корпорации или правительственные организации могут потратить много времени и денег на анализ трафика в сети Tor и в конечном счете найдут человека, которого ищут, скорее пользователь сам совершит ошибку и выдаст себя.

Как избежать таких ошибок? Можно составить список. Каждый раз, когда вы хотите сохранить анонимность в сети, сверяйтесь со списком. Запишите его на листке бумаги, но не записывайте здесь никаких логинов и паролей и другой идентифицирующей информации. Вот как может выглядеть этот список:

- Подключайтесь к сервису VPN без логов

- Выходите в интернет через Tor Browser/Tails

- Используйте сервер DNS без логов

- Выходите из всех сетевых аккаунтов после завершения работы

- Закрывайте все приложения и фоновые сервисы с подключением к интернету

- Отключайте и блокируйте всю слежку в браузере и операционной системе

- Отправляйте письма через временную электронную почту

- Регистрируйте новые аккаунты и входите в них через временную электронную почту

- Ищите информацию при помощи DuckDuckGo и StartPage

- Смешивайте биткоины и используйте сторонние кошельки

При использовании такого списка вы сократите вероятность совершения ошибки. Не будьте самоуверенны. Можно 100 раз делать всё правильно, а потом ошибиться и всё пойдет прахом.

Добавить комментарий